Un nouveau virus Petrwrap se répand sur la planète et menace Tchernobyl

L’Europe a été la cible d’une violente vague de cyberattaque mardi dans la journée. Le virus nommé « Petrwrap » a d’abord visé l’Ukraine et la Russie mais se répands désormais aux Etats-Unis. Plus de 80 entreprises et gouvernements auraient été victimes d’intrusions importantes relate Radio Canada.

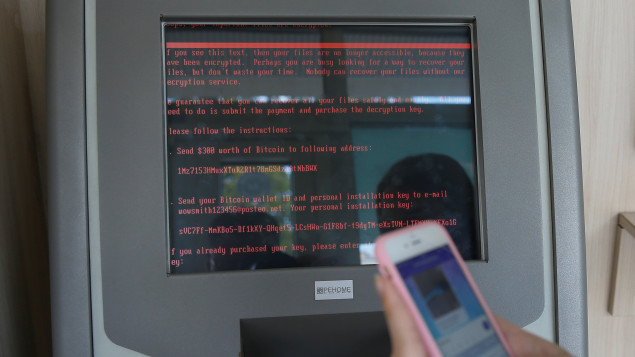

L’attaque modifie elle les fichiers de démarrage de votre ordinateur le rendant inutilisable. Celle-ci a affecté les services de nombreuses banques, et des systèmes de payements.

La centrale nucléaire de Tchernobyl touchée

La centrale nucléaire a été touchée par le virus. Les agences ukrainiennes assurent qu’elles contrôlent la situation. Le système touché est celui qui permet de contrôler les radiations de la centrale de façon automatique.

D’après un premier bilan réalisé par Kaspersky, plus de 60% des appareils infectés seraient en Ukraine et 30% en Russie. Pour le reste il seraient à divers endroit sur la planète.

Comment me protéger de Petrwrap ?

Pour le moment il n’a pas d’information officielle sur le mode de propagation du virus. Cependant, on peut tout de même éviter d’être infecté en prenant quelques précautions comme par exemple ne pas ouvrir du courrier inconnu (surtout les pièces jointes), toujours faire attention lorsque on se connecte sur un site (https, etc). Bien évidemment il vous faut aussi vous assurer que vous disposez de sauvegarde de vos documents les plus importants.

Si par hasard vous avez déjà été infecté par le virus, il est recommandé de déconnecter du réseau votre machine au plus vite pour éviter de propager le virus et d’attendre qu’un patch de sécurité soit disponible.

Que pensez-vous des dernières attaques comme Petrwrap ou encore WannaCry ? Pensez-vous que ce type d’attaque va encore se propager créant une guerre numérique? N’hésitez pas à débattre sur le sujet dans l’espace commentaire.